Avec la montée en puissance sophistiquée de la cybercriminalité, il est dans l’intérêt de tous de protéger leurs données. Les applications de gestion des mots de passe sont un moyen efficace d’aider les entreprises à créer des mots de passe forts et donc à sécuriser les informations commerciales. Ces applications sont appelées gestionnaires de mots de passe. L’une de ces applications de gestion de mots de passe est Keeper Password Manager & Digital Vault. Il peut aider vos appareils, mobiles ou PC, avec une meilleure protection, des services de chat cryptés et même une protection Web sombre. Une application de gestion de mot de passe qui fonctionne sur les smartphones et les ordinateurs de bureau. Automatise les mots de passe sur les pages Web. Le stockage des mots de passe sur divers sites Web et applications vous permet d’économiser du temps et des efforts afin que vous n’ayez plus à vous souvenir et à saisir votre mot de passe. Il offre la possibilité de stocker un nombre illimité de mots de passe, de cartes de crédit, de notes importantes, etc. Vous pouvez également partager en toute sécurité des éléments et des documents avec d’autres membres de l’équipe. Il permet aux entreprises de gérer les commandes de manière pratique et sécurisée.

Une protection complète dans les affaires électroniques est un travail préalable au commerce électronique. Un travail sûr peut être compromis de plusieurs côtés, la direction de l’entreprise doit être consciente des problèmes possibles qu’elle peut résoudre pour agir avec certaines mesures organisationnelles.

– Grèves malveillantes au sein de l’entreprise: la pratique mondiale montre que la direction doit prendre des mesures pour se protéger des actes de négligence de ses employés. À ce sujet, ils indiquent également que les normes d’audit qui anticipent et nécessitent la lecture des mesures qui doivent être mises en œuvre pour traiter au sein des sociétés du système d’information, et même au sein du commerce électronique, ont été protégées au maximum. Dans l’idéal, il devrait exister, notamment dans les grandes entreprises, un organe de coordination à un niveau hiérarchique très élevé, qui analysait occasionnellement (au moins une fois par mois) la vulnérabilité du système d’information et du commerce électronique et prendrait les mesures de protection préventive nécessaires. suivant les tendances mondiales.

– « Virus » informatique qui attaque le PC: les systèmes d’information actuels sont désormais le plus souvent installés sur les ordinateurs personnels. Ce cadre technologique les expose aux attaques de « pirates » qui fabriquent des « virus » informatiques, qui détruisent les programmes et les données sur les disques des entreprises.

– Attaques externes malveillantes contre les SI: Les informations stockées dans les sociétés informatiques deviennent la cible d’attaques de la concurrence pour obtenir des données sur les tendances commerciales et les plans stratégiques à long terme. Un nom moderne populaire pour ce type d’attaque, la compétition est le plus souvent « l’espionnage industriel ». Gestion de certaines mesures de protection préventive, principalement les mots de passe, la cryptographie, ainsi que la sécurité physique, avec l’analyse de l’accès à certaines données stratégiques (qui est accessible, à partir de quel téléphone, à partir de quel ordinateur, à quel moment) peut fournir la protection nécessaire.

Le vol d’identité (ou fraude impersonnelle), qu’il soit en ligne ou hors ligne, est l’abus de l’identité de la « victime », comme (nom, informations sur la naissance, adresse actuelle ou adresse précédente) par une autre personne, sans connaissance ni consentement de la « victime ». L’obtention de certaines informations personnelles n’est pas une infraction pénale, ni la création d’un faux compte de service ou d’un relevé bancaire qui peut être utilisé comme preuve que vous êtes cette personne. Une infraction n’est l’exécution que lorsque quelqu’un essaie de s’en servir pour voler une identité ou un bien volé. La fraude établie est beaucoup plus courante que beaucoup de gens ne le pensent.

– Phishing – recrutement; publier un e-mail « trompeur » qui prétend être fait par la banque du client pour lui demander les détails du compte bancaire. Dès que ces informations sont obtenues, elles sont utilisées comme données opérationnelles pour fraude sur le compte utilisateur.

– Écrémage – aperçu rapide; assurance de carte pour le paiement utilisant des unités connectées à des distributeurs automatiques de billets ou copiée par des individus sans scrupules avec en accédant à des cartes de crédit / débit, par exemple, elle le fait ou le permet pour le personnel d’un restaurant ou d’une station-service.

– Déménagement; le courrier classique est toujours livré à votre ancienne adresse et il peut être utilisé pour mettre en place un faux contrat financier en votre nom.

– Ingénierie sociale – divulgation imprudente d’informations personnelles par fraude. (le texte marqué ici doit être supprimé).

Le développement des technologies de l’information, en particulier Internet, nécessite un ajustement rapide de l’environnement des affaires, et même un audit aux nouvelles conditions de travail. Le commerce électronique est ce qui met toute une gamme de nouvelles exigences devant la direction, pour répondre aux défis des nouvelles technologies. Étant donné que le commerce électronique est défini comme un objectif stratégique de notre pays, nos dirigeants devraient commencer les préparatifs à temps pour répondre de manière qualifiée et qualifiée aux nouveaux défis.

L’attitude de la plupart des utilisateurs des systèmes d’information à l’égard des mots de passe n’est pas à la hauteur de leur importance. Le mot de passe est le premier mécanisme de défense qui protège toutes les informations que nous stockons dans le monde numérique. Pour comprendre la signification du mot de passe, nous vous suggérons d’imaginer le château dans lequel vous vivez, des murs solides et presque invincibles derrière lesquels vous gardez les choses que vous aimez, les connaissances que vous avez accumulées au fil des ans, les rêves dont vous avez rêvé mais aussi les peurs et passé vous vous êtes caché loin des curieux. Vous êtes calme et confiant dans la sécurité de votre monde. Nous ignorons souvent la trace que nous laissons sur Internet, nous nous déplaçant calmement dans l’espace où nous pensons être en sécurité. Nous voyageons sans encombre à travers tous les paysages de cette planète virtuelle, profitant de ce qu’elle a à offrir. Nous ne comptons pas nos pas, et nous ne les regardons pas en arrière.

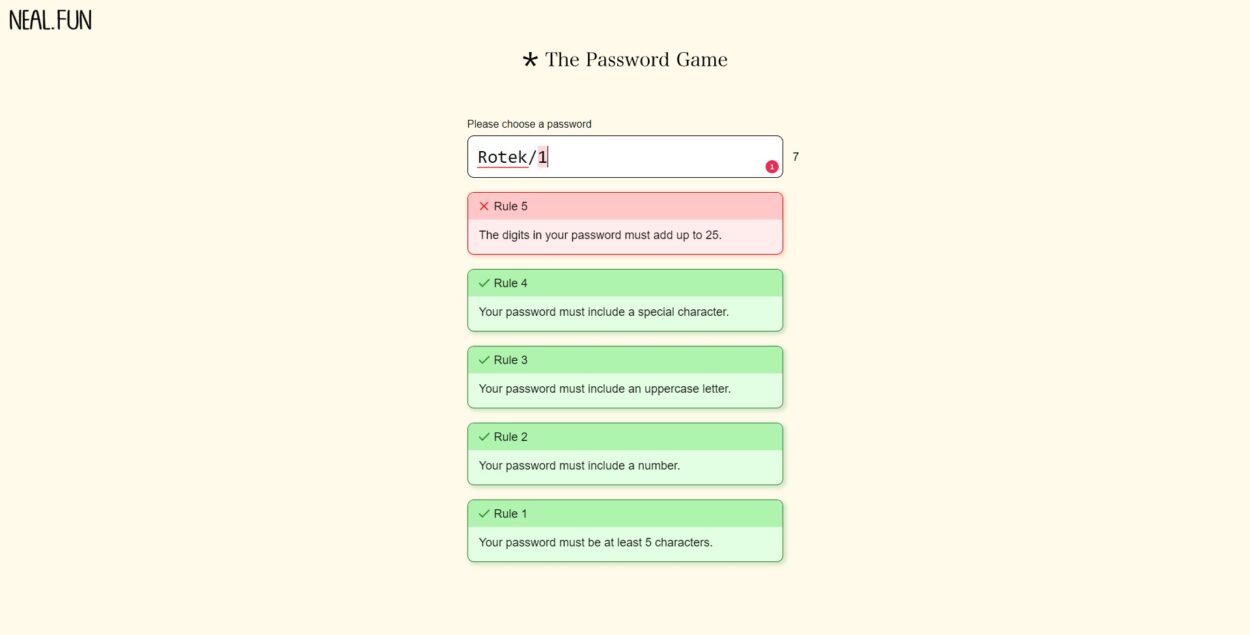

Notre parcours n’est pas seulement la preuve que nous étions quelque part, mais c’est aussi un panneau. Mais nous ne sommes pas seuls dans cet espace. Les cyber prédateurs suivent le chemin que nous avons laissé et attendent le moment de notre négligence. En tant que vrais chasseurs, ils se cachent leurs proies de différentes manières, et les raisons pour lesquelles ils le font sont nombreuses. Ne dites jamais que vous n’avez rien à (cacher) car Internet est utilisé aujourd’hui pour un large éventail d’activités, de sorte que les conséquences du piratage de vos données peuvent être émotionnelles et financières. Est-il nécessaire que les mots de passe soient compliqués et difficiles? Les utilisateurs doivent souvent oublié un mot de passe complexe. Un mot de passe compliqué ne doit pas être difficile à retenir. Ce mot de passe est certainement sécurisé pour tous les mécanismes de devinette actuellement connus. La création d’un mot de passe peut être un processus créatif, alors essayez d’en profiter. Utilisez différents symboles, lettres minuscules et majuscules, jouez, devenez artiste. Assurez-vous d’utiliser des gestionnaires de mots de passe et ne vous souciez pas de vos mots de passe.