La politique no-log d’un VPN représente l’un des aspects les plus cruciaux mais souvent mal compris de la sécurité numérique. Alors que de nombreux fournisseurs VPN prétendent ne conserver aucun log de vos activités, la réalité technique et juridique s’avère bien plus complexe. Cette promesse d’anonymat total peut rapidement se transformer en piège si vous ne maîtrisez pas les subtilités techniques qui se cachent derrière ces affirmations marketing.

Dans ce guide exhaustif, nous analyserons en profondeur ce qu’implique réellement un VPN no-log, les différents types de journalisation existants, les aspects juridiques déterminants et surtout, comment vérifier concrètement qu’un fournisseur respecte ses engagements de confidentialité. Car derrière les promesses publicitaires se cachent des réalités techniques que tout utilisateur soucieux de sa vie privée doit absolument comprendre.

Dernière mise à jour : août 2025

- Qu'est-ce qu'un VPN no-log ? Définition technique

- Types de logs VPN : comprendre ce qui peut être collecté

- Aspects juridiques et juridictions des VPN no-log

- Comment vérifier qu'un VPN est vraiment no-log

- Analyse comparative des principaux VPN no-log

- Cas pratiques : quand la politique VPN no-log est cruciale

- Limites et réalités des VPN no-log

- Est-ce que la police peut retrouver un VPN no-log ?

- Comment choisir le bon VPN no-log pour vos besoins

- Questions fréquentes sur les VPN no-log

Qu’est-ce qu’un VPN no-log ? Définition technique

Un VPN no-log désigne un service de réseau privé virtuel qui s’engage formellement à ne collecter, enregistrer ou conserver aucune trace de l’activité de ses utilisateurs. Cette politique, également appelée « zero-log » ou « no-logging policy », constitue théoriquement la garantie ultime de votre anonymat en ligne.

Cependant, la définition technique d’un VPN sans logs s’avère plus nuancée qu’il n’y paraît. En réalité, aucun service informatique ne peut fonctionner sans générer la moindre trace numérique. Les serveurs VPN doivent nécessairement traiter certaines informations pour établir et maintenir vos connexions. La distinction cruciale réside dans la nature, la durée de conservation et l’utilisation de ces données temporaires.

Un véritable VPN no-log applique plusieurs principes fondamentaux : il ne stocke aucune information permettant d’identifier un utilisateur spécifique, il ne conserve aucun historique de navigation, il ne garde aucune trace des sites visités ou des fichiers téléchargés, et il efface automatiquement toutes les données de connexion dès la déconnexion. Cette approche garantit qu’en cas de demande légale ou de piratage des serveurs, aucune information personnelle ne puisse être récupérée ou exploitée.

Types de logs VPN : comprendre ce qui peut être collecté

Pour évaluer correctement une politique no-log, il est essentiel de comprendre les différents types de journalisation que peuvent mettre en place les fournisseurs VPN. Cette classification technique vous aidera à décrypter les politiques de confidentialité souvent obscures des services VPN.

Logs d’activité (Usage logs)

Les logs d’activité représentent le type de journalisation le plus invasif pour votre vie privée. Ils enregistrent précisément vos actions en ligne : sites web visités, requêtes DNS effectuées, fichiers téléchargés, applications utilisées, horaires de navigation et même contenu des communications dans certains cas extrêmes.

Ces données constituent un véritable profil numérique de votre comportement en ligne. Leur collecte annule complètement l’intérêt d’utiliser un VPN pour protéger votre vie privée. Malheureusement, certains VPN gratuits ou peu scrupuleux collectent ces informations pour les revendre à des régies publicitaires ou les fournir aux autorités sur demande. Un VPN no-log digne de ce nom ne doit jamais collecter de logs d’activité.

Logs de connexion (Connection logs)

Les logs de connexion enregistrent les métadonnées liées à vos sessions VPN sans révéler le contenu de votre activité. Ils incluent généralement votre adresse IP d’origine, l’adresse IP du serveur VPN utilisé, les horodatages de connexion et déconnexion, la quantité de données transférées et parfois votre localisation géographique approximative.

Bien que moins invasifs que les logs d’activité, les logs de connexion peuvent néanmoins compromettre votre anonymat. En croisant ces données avec d’autres sources d’information, il devient possible d’identifier un utilisateur spécifique et de reconstituer ses habitudes de connexion. Certains fournisseurs VPN conservent temporairement ces logs pour des raisons techniques légitimes, mais un VPN strictement no-log évite même ce type de journalisation.

Logs techniques et de maintenance

Les logs techniques concernent le fonctionnement des serveurs VPN plutôt que l’activité des utilisateurs. Ils incluent les informations sur les performances des serveurs, les erreurs système, les statistiques de bande passante globale et les données de diagnostic nécessaires à la maintenance du service.

Ces logs sont généralement anonymisés et agrégés, ne permettant pas d’identifier des utilisateurs individuels. La plupart des VPN no-log acceptent de conserver ce type d’information car elle ne compromet pas la vie privée des utilisateurs tout en étant indispensable au bon fonctionnement du service. La transparence du fournisseur sur ce qu’il collecte exactement reste cependant essentielle.

Aspects juridiques et juridictions des VPN no-log

La crédibilité d’une politique no-log dépend largement de la juridiction dans laquelle opère le fournisseur VPN. Les lois nationales sur la conservation des données, les accords de partage de renseignements et les pressions gouvernementales influencent directement la capacité d’un VPN à respecter ses engagements de confidentialité.

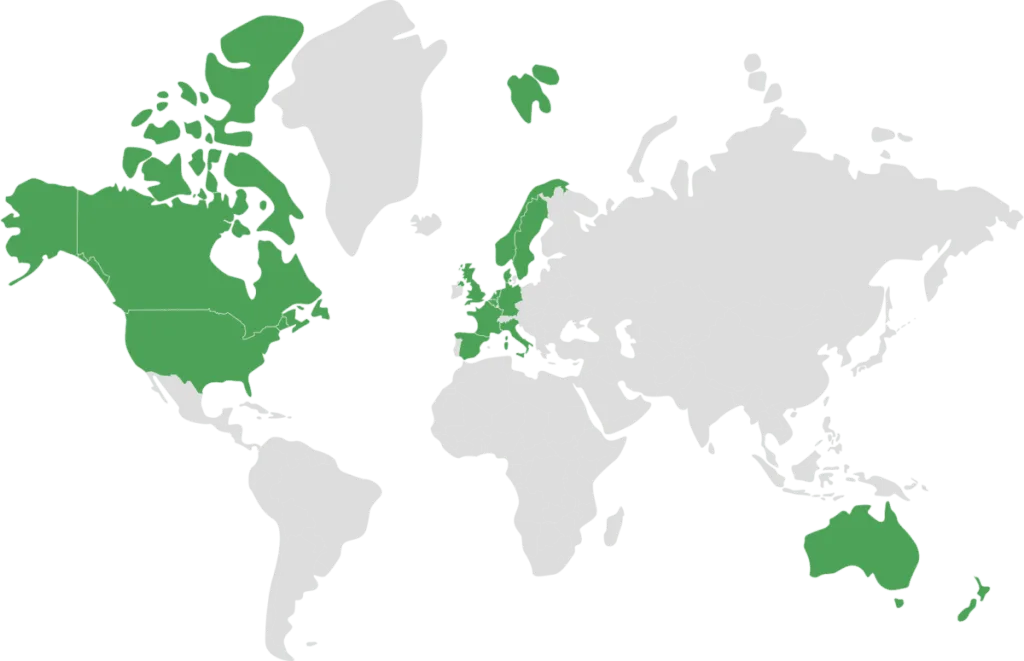

L’alliance des « 14 Eyes » et ses implications dans les VPN no-log

L’alliance des « 14 Eyes » regroupe quatorze pays qui partagent activement leurs renseignements : États-Unis, Royaume-Uni, Canada, Australie, Nouvelle-Zélande, Danemark, France, Pays-Bas, Norvège, Allemagne, Belgique, Italie, Suède et Espagne. Les entreprises VPN établies dans ces juridictions peuvent être contraintes de collecter et partager des données utilisateurs, même si leur politique publique prétend le contraire.

Cette réalité géopolitique explique pourquoi de nombreux VPN no-log choisissent délibérément de s’établir dans des pays extérieurs à ces alliances. La localisation géographique du siège social et des serveurs devient ainsi un critère technique déterminant pour évaluer la fiabilité d’une politique sans logs.

Juridictions favorables aux VPN no-log

Certains pays offrent un cadre juridique particulièrement propice aux VPN no-log. Le Panama ne dispose d’aucune loi sur la conservation obligatoire des données et n’appartient à aucune alliance de renseignement. La Suisse applique des lois strictes sur la protection des données et résiste traditionnellement aux pressions internationales. Les Îles Vierges britanniques offrent un cadre légal indépendant du Royaume-Uni malgré leur nom.

D’autres juridictions comme la Roumanie ont explicitement rejeté les directives européennes sur la conservation des données, créant un environnement juridique favorable aux politiques no-log. Ces choix géographiques ne relèvent pas du hasard mais d’une stratégie délibérée pour pouvoir honorer les promesses de confidentialité.

Comment vérifier qu’un VPN est vraiment no-log

Face aux nombreuses affirmations marketing, comment distinguer un véritable VPN no-log d’un service qui ne fait que prétendre l’être ? Plusieurs critères techniques et pratiques permettent d’évaluer objectivement la crédibilité d’une politique sans logs.

Audits indépendants : la preuve par les faits des VPN no-log

Les audits indépendants constituent la méthode la plus fiable pour vérifier une politique no-log. Ces examens, menés par des cabinets spécialisés en cybersécurité, analysent en détail l’infrastructure technique, les politiques internes et les pratiques réelles des fournisseurs VPN.

Les audits crédibles sont réalisés par des entreprises reconnues comme PricewaterhouseCoopers (PwC), Deloitte, ou des spécialistes en sécurité informatique. Ils examinent le code source des applications, l’architecture des serveurs, les procédures de gestion des données et interrogent le personnel technique. Les résultats détaillés doivent être rendus publics pour garantir la transparence.

La fréquence des audits révèle également le sérieux de l’engagement. Un audit unique peut refléter un effort ponctuel de communication, tandis que des audits réguliers démontrent une démarche continue d’amélioration et de vérification. Les fournisseurs les plus transparents renouvellent leurs audits annuellement et publient systématiquement les rapports complets.

Architecture technique : serveurs RAM et chiffrement

L’architecture technique des serveurs VPN influence directement la capacité à maintenir une politique no-log. Les serveurs basés sur la RAM (mémoire vive) plutôt que sur des disques durs traditionnels offrent une garantie technique supplémentaire : toutes les données temporaires sont automatiquement effacées à chaque redémarrage du serveur.

Cette approche, parfois appelée « diskless servers », rend techniquement impossible la conservation persistante de logs même en cas de défaillance des procédures internes. Combinée à des protocoles de chiffrement robustes et à des politiques de redémarrage fréquent des serveurs, cette architecture renforce considérablement la crédibilité des promesses no-log.

Transparence et rapports de transparence pour être un VPN no-log

Les fournisseurs VPN sérieux publient régulièrement des rapports de transparence détaillant les demandes légales reçues et leur traitement. Ces documents révèlent le nombre de requêtes gouvernementales, policières ou judiciaires, ainsi que les réponses apportées par l’entreprise.

Un véritable VPN no-log doit logiquement déclarer n’avoir pu fournir aucune donnée utilisateur suite à ces demandes, faute d’informations à transmettre. L’absence de rapport de transparence ou des réponses évasives sur ce sujet constituent des signaux d’alarme concernant la réalité de la politique no-log annoncée.

Analyse comparative des principaux VPN no-log

L’évaluation objective des fournisseurs VPN prétendant appliquer une politique no-log nécessite une analyse factuelle de leurs pratiques, audits et preuves techniques. Cette comparaison s’appuie exclusivement sur des éléments vérifiables plutôt que sur les déclarations marketing.

NordVPN : quatre audits indépendants

NordVPN détient le record du nombre d’audits indépendants avec quatre examens successifs de sa politique no-log. PricewaterhouseCoopers a mené les audits de 2018 et 2020, tandis que Deloitte a pris le relais en 2022 et 2023. Cette régularité démontre un engagement constant vers la transparence et la vérification externe.

Basé au Panama, NordVPN bénéficie d’une juridiction sans loi de conservation des données. L’entreprise utilise des serveurs RAM dans ses infrastructures les plus récentes et applique des protocoles de chiffrement avancés. Les audits ont systématiquement confirmé l’absence de logs d’activité et de connexion persistants.

La documentation technique de NordVPN détaille précisément les types de données temporaires traitées et leur durée de conservation (généralement effacées à la déconnexion). Cette transparence technique, combinée aux multiples audits, place ce fournisseur parmi les références en matière de politique no-log vérifiée. Pour une analyse approfondie de ses performances et fonctionnalités, consultez notre test complet de NordVPN.

Et si vous souhaitez un VPN gratuit, on vous explique comment obtenir NordVPN gratuitement.

ProtonVPN : l’approche open source

ProtonVPN adopte une stratégie différente en rendant open source l’intégralité de son code applicatif. Cette transparence technique permet à la communauté de sécurité informatique de vérifier directement l’absence de fonctionnalités de journalisation dans le code source.

Basé en Suisse, ProtonVPN bénéficie d’un cadre juridique strict en matière de protection des données comme tout le reste de l’écosystème Proton dont Proton Mail. L’entreprise a été auditée par Securitum en 2022, confirmant sa politique no-log. L’approche open source constitue une forme d’audit permanent par la communauté, compensant la fréquence moindre des audits professionnels externes.

ProtonVPN exploite ses propres serveurs « Secure Core » dans des bunkers sécurisés en Suisse, Islande et Suède. Cette infrastructure propriétaire offre un contrôle total sur la gestion des données et renforce la crédibilité de sa politique no-log. Les serveurs sont configurés pour ne conserver aucune trace au-delà des données techniques nécessaires au fonctionnement du service.

CyberGhost : juridiction roumaine et audits réguliers

CyberGhost bénéficie d’un avantage juridique significatif en étant basé en Roumanie, un pays qui a explicitement rejeté la directive européenne sur la conservation des données, la jugeant anticonstitutionnelle. Cette position unique au sein de l’Union européenne offre un cadre légal particulièrement favorable aux politiques no-log.

Le fournisseur roumain a fait auditer sa politique no-log par Deloitte, confirmant l’absence de journalisation des activités utilisateurs. CyberGhost applique une politique stricte de non-conservation des logs depuis sa création en 2011, avec plus d’une décennie d’expérience dans la protection de la vie privée sans incident majeur documenté.

L’infrastructure de CyberGhost comprend plus de 9000 serveurs répartis dans 91 pays, avec des serveurs NoSpy propriétaires situés en Roumanie pour les utilisateurs exigeant un niveau de sécurité maximal. Ces serveurs, entièrement contrôlés par CyberGhost, éliminent tout risque d’intervention de tiers et renforcent la crédibilité de sa politique no-log par un contrôle technique total.

ExpressVPN : leadership historique remis en question

ExpressVPN fut l’un des pionniers de la communication sur les politiques no-log, mais son rachat par Kape Technologies en 2021 a soulevé des interrogations légitimes. Kape Technologies possède un historique controversé dans le développement de logiciels publicitaires, créant un conflit potentiel avec les promesses de confidentialité.

Malgré ces préoccupations, ExpressVPN continue de faire auditer sa politique no-log par PwC et maintient son siège aux Îles Vierges britanniques. Les audits récents confirment l’absence de logs d’activité, mais la méfiance de la communauté technique persiste concernant les intentions à long terme du nouveau propriétaire.

La situation d’ExpressVPN illustre l’importance de considérer non seulement les pratiques actuelles mais également la stabilité de l’ownership et la cohérence stratégique à long terme. Un changement de propriétaire peut fondamentalement modifier les priorités et les pratiques d’un fournisseur VPN.

Cas pratiques : quand la politique VPN no-log est cruciale

Comprendre les implications concrètes d’une politique no-log nécessite d’examiner des situations réelles où cette protection devient déterminante. Ces cas d’usage illustrent pourquoi le choix d’un VPN véritablement sans logs peut faire la différence entre anonymat et exposition.

Journalisme et sources confidentielles

Les journalistes d’investigation qui communiquent avec des sources confidentielles dans des régimes autoritaires dépendent vitalement de VPN no-log fiables. Si les logs d’activité étaient conservés et saisis par les autorités, ils pourraient révéler l’identité des sources et compromettre leur sécurité physique.

Plusieurs cas documentés montrent des gouvernements tentant de remonter aux sources journalistiques via les données VPN. Seuls les fournisseurs appliquant strictement des politiques no-log peuvent affirmer n’avoir aucune information à fournir, même sous contrainte légale. Cette protection s’avère littéralement vitale dans certains contextes géopolitiques.

Activisme et dissidence politique

Les dissidents politiques et activistes des droits humains utilisent massivement les VPN pour contourner la censure et communiquer en sécurité. Dans ces contextes, la conservation de logs peut directement mener à l’arrestation, l’emprisonnement ou pire encore.

L’exemple de Hong Kong illustre parfaitement ces enjeux : suite à l’adoption de la loi sur la sécurité nationale, de nombreux VPN ont quitté le territoire ou cessé leurs activités locales pour éviter de compromettre leurs utilisateurs. Seuls les services strictement no-log peuvent maintenir leurs opérations sans risquer la sécurité de leurs utilisateurs.

Protection contre la surveillance de masse grâce aux VPN no-log

Même dans les démocraties occidentales, les programmes de surveillance de masse collectent massivement les métadonnées de connexion. Un VPN conservant des logs de connexion détaillés peut involontairement contribuer à cette surveillance en fournissant des points de données supplémentaires sur les habitudes de navigation.

Les révélations d’Edward Snowden ont démontré l’étendue de cette collecte de métadonnées et leur utilisation pour profiler les citoyens. Un VPN no-log constitue une barrière technique contre cette forme de surveillance en éliminant une source potentielle de données exploitables.

Limites et réalités des VPN no-log

Malgré leurs promesses attrayantes, les VPN no-log ne constituent pas une solution d’anonymat parfaite. Comprendre leurs limites techniques et pratiques permet d’adopter une approche réaliste de la protection de la vie privée en ligne.

VPN no-log : anonymat relatif, pas absolu

Aucun VPN, même strictement no-log, ne peut garantir un anonymat absolu. D’autres vecteurs d’identification persistent : empreinte numérique du navigateur (fingerprinting), fuites DNS, corrélation temporelle du trafic, ou simplement les comptes personnels utilisés lors de la navigation.

Un VPN no-log protège contre la journalisation par le fournisseur VPN lui-même, mais ne peut rien contre les sites web visités qui continuent de collecter vos données, les réseaux publicitaires qui vous traquent via d’autres méthodes, ou les analyses de trafic sophistiquées menées par des adversaires disposant de ressources importantes.

Confiance nécessaire dans le fournisseur du VPN no-log

Même avec des audits réguliers, l’utilisation d’un VPN no-log implique un certain degré de confiance dans le fournisseur. Les audits examinent les pratiques à un moment donné, mais ne peuvent garantir leur permanence. Des changements internes, des pressions légales ou des évolutions stratégiques peuvent modifier les pratiques après un audit favorable.

Cette réalité souligne l’importance de choisir des fournisseurs avec un historique de transparence à long terme, des engagements publics forts et une cohérence entre leurs déclarations et leurs actions pratiques. La réputation et la stabilité de l’entreprise deviennent des critères aussi importants que les spécifications techniques.

Métadonnées et corrélation temporelle

Même sans logs explicites, certaines informations peuvent être déduites par corrélation temporelle. Si un adversaire surveille simultanément votre connexion internet domestique et le trafic des serveurs VPN, il peut potentiellement établir des liens entre vos sessions même sans accès aux logs du fournisseur.

Cette technique, appelée analyse de corrélation temporelle, nécessite des ressources importantes et reste généralement limitée aux acteurs étatiques ou aux organisations criminelles sophistiquées. Elle illustre néanmoins que la protection offerte par un VPN no-log, bien que significative, n’est pas impénétrable face à tous les types d’adversaires.

Est-ce que la police peut retrouver un VPN no-log ?

Cette question revient fréquemment et mérite une réponse nuancée basée sur des exemples concrets et les réalités techniques. La capacité des forces de l’ordre à « retrouver » un utilisateur de VPN no-log dépend de nombreux facteurs techniques, juridiques et pratiques.

Cas documentés et jurisprudence

Plusieurs affaires judiciaires ont testé la réalité des politiques no-log. En 2017, les autorités turques ont saisi des serveurs PureVPN dans le cadre d’une enquête, mais n’ont trouvé aucune donnée exploitable car le service appliquait effectivement sa politique no-log. À l’inverse, d’autres cas ont révélé que certains VPN prétendument « sans logs » conservaient en réalité des informations détaillées.

L’affaire ExpressVPN de 2017 illustre parfaitement ce principe : les autorités turques ont saisi un serveur soupçonné d’avoir été utilisé pour une cyberattaque, mais n’ont pu récupérer aucune information car les serveurs n’enregistraient effectivement aucun log. Cette situation réelle démontre l’efficacité pratique d’une politique no-log correctement implémentée.

Méthodes d’investigation alternatives

Les enquêteurs disposent d’autres méthodes que la saisie de logs VPN pour identifier des suspects. L’analyse des habitudes de paiement (notamment les abonnements VPN payés par carte bancaire), la surveillance des points d’accès internet, l’exploitation des vulnérabilités logicielles ou simplement les erreurs humaines constituent autant de vecteurs d’identification.

Ces techniques contournent complètement la protection offerte par un VPN no-log en s’attaquant à d’autres maillons de la chaîne de sécurité. Elles rappellent qu’un VPN, même parfaitement configuré, ne constitue qu’un élément d’une stratégie de protection plus large.

Limites juridiques et coopération internationale

La localisation juridique du fournisseur VPN influence sa capacité à résister aux demandes légales. Un VPN basé dans une juridiction respectueuse de la vie privée peut légalement refuser de coopérer avec des enquêtes étrangères, tandis qu’un service établi dans un pays aux lois de surveillance étendues pourrait être contraint de modifier ses pratiques.

Ces considérations juridiques expliquent pourquoi les fournisseurs VPN no-log les plus crédibles choisissent soigneusement leur siège social et évitent les juridictions aux lois de conservation de données contraignantes. Cette stratégie géographique fait partie intégrante de leur capacité à maintenir leurs promesses de confidentialité.

Comment choisir le bon VPN no-log pour vos besoins

Le choix d’un VPN no-log approprié nécessite d’équilibrer plusieurs critères techniques, financiers et pratiques selon vos besoins spécifiques. Cette sélection ne peut se baser uniquement sur les promesses marketing mais doit s’appuyer sur des éléments vérifiables et une compréhension claire de vos priorités.

Critères de sélection prioritaires

L’évaluation d’un VPN no-log doit commencer par la vérification des audits indépendants récents et de leur publication intégrale. La fréquence de ces audits, leur réalisation par des cabinets reconnus et la transparence des résultats constituent les premiers critères discriminants. Un fournisseur refusant de publier ses audits ou n’en ayant jamais commandé doit être écarté d’emblée.

La juridiction d’établissement représente le second critère majeur. Privilégiez les pays sans lois de conservation de données obligatoires et extérieurs aux alliances de renseignement. L’architecture technique des serveurs (RAM vs disques durs, fréquence de redémarrage, protocoles de chiffrement) influence directement la capacité technique à maintenir une politique no-log.

Enfin, évaluez la cohérence entre les déclarations publiques et les pratiques observables : rapports de transparence réguliers, réactivité face aux demandes légales documentées, stabilité de l’ownership et absence de scandales de confidentialité. Ces éléments révèlent la sincérité de l’engagement no-log au-delà des aspects purement techniques.

Équilibrer sécurité et praticité

Un VPN no-log parfait sur le papier peut s’avérer inutilisable si ses performances dégradent excessivement votre expérience internet. L’impact sur la vitesse de connexion, la stabilité des serveurs, la compatibilité avec vos appareils et la facilité d’utilisation quotidienne doivent être pris en compte.

Cette balance entre sécurité maximale and utilisabilité pratique varie selon vos besoins. Un journaliste travaillant avec des sources sensibles privilégiera la sécurité absolue, tandis qu’un utilisateur cherchant simplement à protéger sa navigation quotidienne pourra accepter des compromis raisonnables pour maintenir des performances correctes.

La réputation à long terme et la stabilité financière du fournisseur influencent également cette équation. Un VPN no-log techniquement parfait mais économiquement fragile risque de disparaître ou d’être racheté par des entités moins scrupuleuses, compromettant vos investissements en temps et votre sécurité future.

Recommandations basées sur les preuves

Sur la base de cette analyse factuelle, NordVPN se distingue par ses quatre audits indépendants successifs et sa juridiction panaméenne favorable. Cette vérification répétée par des cabinets prestigieux (PwC et Deloitte) constitue actuellement la preuve la plus robuste d’une politique no-log effectivement appliquée.

ProtonVPN offre une approche complémentaire avec son code open source et sa localisation suisse, permettant une vérification communautaire continue. Surfshark combine audits professionnels et infrastructure RAM pour une protection technique renforcée, bien que sa juridiction européenne puisse soulever des interrogations à long terme.

Pour une comparaison détaillée incluant d’autres critères comme les performances, la couverture géographique et les fonctionnalités avancées, consultez notre guide complet des meilleurs VPN en 2025.

Questions fréquentes sur les VPN no-log

Un VPN no-log est un service qui s’engage formellement à ne collecter, enregistrer ou conserver aucune trace de l’activité de ses utilisateurs. Cela signifie qu’il ne garde aucun historique de navigation, aucune information sur les sites visités, les fichiers téléchargés ou les applications utilisées. Cette politique garantit théoriquement l’anonymat complet de vos activités en ligne.

Une politique no-log (ou « no-logging policy ») est un engagement contractuel et technique du fournisseur VPN à ne pas enregistrer les données d’activité de ses utilisateurs. Cette politique doit préciser quels types de données ne sont pas collectées, combien de temps les données techniques nécessaires au fonctionnement sont conservées, et dans quelles circonstances des informations pourraient être partagées avec des tiers.

Basé sur les audits indépendants vérifiables, NordVPN se distingue actuellement avec quatre examens successifs par PwC et Deloitte confirmant sa politique no-log. ProtonVPN offre une approche open source permettant une vérification communautaire, tandis que Surfshark combine audits professionnels et serveurs RAM. Le choix optimal dépend de vos priorités entre transparence technique, performances et juridiction.

Un VPN appliquant strictement une politique no-log ne conserve aucune donnée permettant d’identifier ses utilisateurs, rendant impossible la fourniture d’informations aux autorités même sous contrainte légale. Cependant, les enquêteurs peuvent utiliser d’autres méthodes : surveillance des points d’accès, analyse des paiements, exploitation de vulnérabilités ou erreurs humaines. Un VPN no-log protège contre la journalisation, pas contre toutes les formes d’investigation.

Oui, ProtonVPN applique une politique no-log vérifiée par un audit de Securitum en 2022. Basé en Suisse avec des lois strictes sur la protection des données, ProtonVPN rend également son code open source, permettant à la communauté de vérifier l’absence de fonctionnalités de journalisation. Ses serveurs « Secure Core » propriétaires renforcent cette protection technique.

Surfshark applique une politique no-log auditée par Deloitte en 2021. Le fournisseur utilise exclusivement des serveurs RAM depuis 2021, garantissant l’effacement automatique de toutes les données temporaires. Basé aux Pays-Bas, Surfshark publie également un « warrant canary » confirmant l’absence de demandes gouvernementales secrètes, renforçant la transparence de ses pratiques.

Un VPN no-log améliore significativement votre anonymat mais ne le garantit pas absolument. Il protège contre la journalisation par le fournisseur VPN, mais d’autres vecteurs d’identification persistent : empreinte numérique du navigateur, fuites DNS, corrélation temporelle du trafic, ou comptes personnels utilisés. L’anonymat complet nécessite une approche globale combinant VPN no-log, navigateur sécurisé et bonnes pratiques de navigation.

Le FBI et autres agences de renseignement disposent de techniques sophistiquées pouvant contourner la protection d’un VPN no-log : analyse de corrélation temporelle du trafic, exploitation de vulnérabilités zero-day, surveillance des points d’accès internet, ou infiltration directe des infrastructures. Un VPN no-log complique significativement le traçage mais ne constitue pas une protection absolue contre des adversaires disposant de ressources importantes et de techniques avancées.

La politique de non-journalisation (ou no-logging policy) désigne l’engagement technique et contractuel d’un fournisseur VPN à ne pas enregistrer les activités de ses utilisateurs. Elle définit précisément quelles données ne sont pas collectées (historique de navigation, sites visités, fichiers téléchargés), quelles informations techniques minimales peuvent être temporairement traitées, et les procédures d’effacement automatique de ces données temporaires.

La plupart des VPN no-log nécessitent la création d’un compte pour gérer l’abonnement et l’authentification. Cependant, certains services permettent une inscription anonyme : Mullvad génère des identifiants numériques aléatoires sans demander d’email, plusieurs fournisseurs acceptent les paiements en cryptomonnaies, et quelques services offrent des comptes temporaires. Ces options renforcent l’anonymat mais peuvent compliquer la gestion technique du service.