Chaque fois que vous tapez une adresse comme google.fr dans votre navigateur, un mécanisme invisible se met en marche pour traduire ce nom en adresse IP compréhensible par les machines. Ce système, appelé DNS (Domain Name System), constitue l’une des technologies fondamentales d’Internet. Sans les DNS, vous devriez mémoriser des suites de chiffres comme 142.250.75.110 pour accéder à vos sites préférés.

Dans ce guide complet, nous explorerons en détail le fonctionnement des DNS, leurs différents types, les enjeux de sécurité et les meilleures pratiques pour optimiser vos performances réseau. Que vous soyez débutant ou professionnel IT, vous trouverez ici toutes les informations nécessaires pour maîtriser ce système essentiel.

Dernière mise à jour : janvier 2026

- Qu'est-ce que le DNS

- Comment Fonctionne la Résolution DNS

- La Hiérarchie DNS : Comprendre l'Architecture

- Types d'Enregistrements DNS

- Sécurité DNS : Enjeux et Solutions

- Optimisation et Performance

- DNS et Cloud : Intégration Moderne

- Configuration et Gestion DNS

- Tendances et Évolutions du DNS

- Dépannage DNS Courant

- DNS : questions fréquentes

Qu’est-ce que le DNS

DNS : Définition et Rôle Principal

Le DNS (Domain Name System) est un système de nommage hiérarchique et distribué qui traduit les noms de domaine lisibles par l’homme en adresses IP utilisables par les machines. Imaginez-le comme l’annuaire téléphonique d’Internet : au lieu de chercher un numéro de téléphone à partir d’un nom, le DNS trouve une adresse IP à partir d’un nom de domaine.

Cette traduction est essentielle car les ordinateurs communiquent entre eux via des adresses IP (comme 192.168.1.1 pour IPv4 ou 2001:db8::1 pour IPv6), tandis que nous préférons utiliser des noms mémorisables comme rotek.fr ou google.com.

L’Histoire et l’Évolution du Système DNS

Le système DNS a été créé en 1983 par Paul Mockapetris pour remplacer un système de fichiers centralisé appelé HOSTS.TXT. À l’époque, tous les noms d’hôtes Internet étaient stockés dans un seul fichier maintenu par le Stanford Research Institute et distribué à tous les ordinateurs du réseau.

Avec la croissance exponentielle d’Internet, ce système centralisé est devenu impraticable. Il a introduit un système distribué et hiérarchique qui peut gérer des milliards de noms de domaine tout en restant performant et résilient.

Comment Fonctionne la Résolution DNS

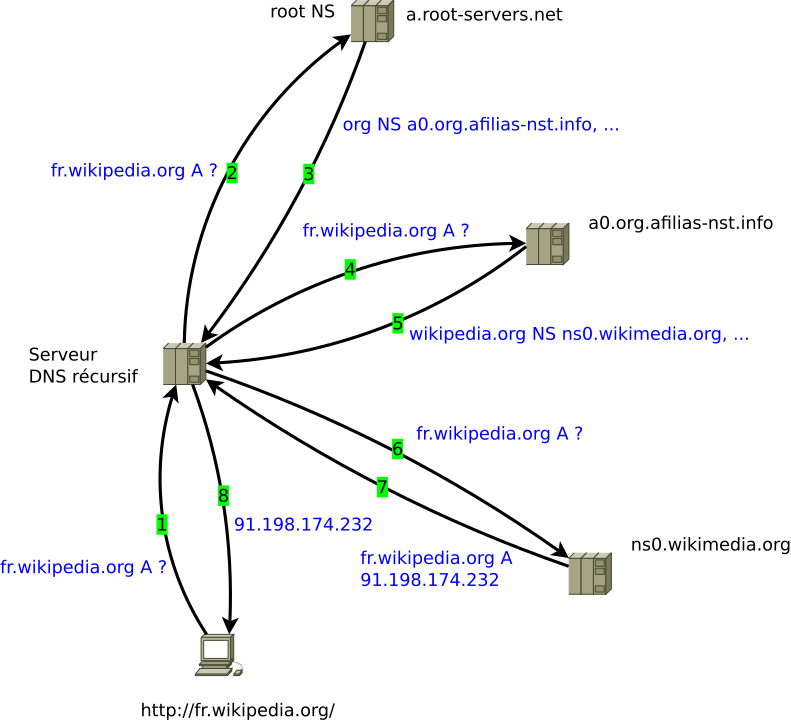

Le Processus de Résolution Étape par Étape

Lorsque vous saisissez une URL dans votre navigateur, voici ce qui se passe lors de la résolution DNS :

Étape 1 : Vérification du cache local Votre ordinateur vérifie d’abord son cache local pour voir s’il connaît déjà l’adresse IP du domaine demandé. Si l’information est trouvée et encore valide, la résolution s’arrête ici.

Étape 2 : Interrogation du résolveur récursif Si l’information n’est pas en cache, votre ordinateur contacte un résolveur récursif (généralement fourni par votre fournisseur d’accès Internet ou un service tiers comme Cloudflare).

Étape 3 : Consultation des serveurs racine Le résolveur interroge l’un des 13 serveurs racine mondiaux pour connaître l’autorité responsable du domaine de premier niveau (.com, .fr, .org, etc.).

Étape 4 : Interrogation des serveurs TLD Le résolveur contacte ensuite le serveur responsable du domaine de premier niveau pour obtenir l’adresse du serveur autoritaire du domaine spécifique.

Étape 5 : Requête au serveur autoritaire Enfin, le résolveur interroge le serveur autoritaire qui détient l’enregistrement final et retourne l’adresse IP demandée.

Exemple Concret de Résolution DNS

Prenons l’exemple de la résolution de rotek.fr :

- Votre navigateur demande l’IP de rotek.fr

- Le résolveur contacte un serveur racine qui répond : « Pour .fr, allez voir les serveurs de l’AFNIC »

- Le résolveur interroge l’AFNIC qui répond : « Pour rotek.fr, contactez ns1.provider.com »

- Le résolveur questionne ns1.provider.com qui répond : « rotek.fr = 203.0.113.42 »

- Votre navigateur peut maintenant se connecter au serveur web à l’adresse 203.0.113.42

La Hiérarchie DNS : Comprendre l’Architecture

Les Serveurs Racine

Les 13 serveurs racine DNS (nommés de A à M) constituent le sommet de la hiérarchie. Ces serveurs, répartis géographiquement et répliqués via anycast, connaissent les serveurs autoritaires pour tous les domaines de premier niveau.

Contrairement à une idée reçue, il n’y a pas réellement que 13 serveurs physiques, mais 13 adresses IP logiques qui sont répliquées sur des centaines de serveurs à travers le monde pour assurer performance et résilience.

Les Domaines de Premier Niveau (TLD)

Les TLD se divisent en plusieurs catégories :

TLD génériques (gTLD) : .com, .org, .net, .info, etc. TLD de pays (ccTLD) : .fr, .de, .uk, .us, etc. TLD sponsorisés : .edu, .gov, .mil, etc. TLD d’infrastructure : .arpa

Chaque TLD est géré par une organisation spécifique. Par exemple, l’AFNIC gère le .fr, Verisign gère le .com, et l’ICANN supervise l’ensemble du système.

Les Serveurs Autoritaires

Les serveurs DNS autoritaires détiennent les enregistrements définitifs pour un domaine donné. Ils sont la source de vérité pour toutes les informations concernant un domaine spécifique.

Un domaine peut avoir plusieurs serveurs autoritaires pour assurer la redondance. Généralement, on trouve un serveur primaire (master) et plusieurs serveurs secondaires (slaves) qui synchronisent leurs données avec le primaire.

Types d’Enregistrements DNS

Enregistrements Essentiels

Enregistrement A L’enregistrement A (Address) fait correspondre un nom de domaine à une adresse IPv4. C’est l’enregistrement le plus courant. Exemple : rotek.fr A 203.0.113.42

Enregistrement AAAA Similar à l’enregistrement A, mais pour les adresses IPv6. Exemple : rotek.fr AAAA 2001:db8::1

Enregistrement CNAME L’enregistrement CNAME (Canonical Name) crée un alias vers un autre nom de domaine. Exemple : www.rotek.fr CNAME rotek.fr

Enregistrement MX L’enregistrement MX (Mail eXchange) indique les serveurs de messagerie responsables du domaine. Exemple : rotek.fr MX 10 mail.rotek.fr

Enregistrements Avancés

Enregistrement NS L’enregistrement NS (Name Server) désigne les serveurs autoritaires pour un domaine. Exemple : rotek.fr NS ns1.provider.com

Enregistrement PTR L’enregistrement PTR permet la résolution inverse (IP vers nom de domaine). Exemple : 42.113.0.203.in-addr.arpa PTR rotek.fr

Enregistrement TXT L’enregistrement TXT stocke des informations textuelles arbitraires, souvent utilisé pour la vérification de domaine et la sécurité. Exemple : rotek.fr TXT « v=spf1 include:_spf.google.com ~all »

Enregistrement SRV L’enregistrement SRV (Service) indique l’emplacement de services spécifiques. Exemple : _sip._tcp.rotek.fr SRV 10 5 5060 sipserver.rotek.fr

Sécurité DNS : Enjeux et Solutions

Les Vulnérabilités du DNS Traditionnel

Le protocole DNS traditionnel présente plusieurs failles de sécurité importantes :

Absence de chiffrement : Les requêtes sont transmises en clair, permettant l’espionnage et la manipulation des réponses.

Usurpation de réponses : Un attaquant peut intercepter et modifier les réponses, redirigeant les utilisateurs vers des sites malveillants.

Empoisonnement de cache : Les attaquants peuvent corrompre le cache des résolveurs avec de fausses informations.

Attaques par déni de service : Les serveurs DNS peuvent être saturés par des requêtes massives, rendant les sites inaccessibles.

DNSSEC : Sécuriser l’Intégrité DNS

DNSSEC (Domain Name System Security Extensions) ajoute une couche de sécurité en utilisant la cryptographie à clé publique pour garantir l’authenticité et l’intégrité des réponses.

Fonctionnement de DNSSEC DNSSEC utilise des signatures numériques pour chaque enregistrement. Ces signatures sont vérifiées en remontant la chaîne de confiance jusqu’aux serveurs racine.

Types d’enregistrements DNSSEC

- RRSIG : Contient la signature cryptographique des enregistrements

- DNSKEY : Stocke les clés publiques utilisées pour la vérification

- DS : Lie une zone enfant à sa zone parent dans la chaîne de confiance

- NSEC/NSEC3 : Prouve l’inexistence d’enregistrements

DNS over HTTPS (DoH) et DNS over TLS (DoT)

Ces protocoles chiffrent les communications DNS pour protéger la confidentialité des utilisateurs.

DNS over TLS (DoT) DoT encapsule les requêtes DNS dans une connexion TLS chiffrée sur le port 853. Il maintient la séparation entre le trafic DNS et le trafic web.

DNS over HTTPS (DoH) DoH utilise le protocole HTTPS standard (port 443) pour transporter les requêtes DNS. Cette approche rend le trafic DNS indiscernable du trafic web classique.

Optimisation et Performance

Choix des Serveurs

Le choix de vos serveurs DNS impact directement la vitesse de navigation. Voici les principaux fournisseurs :

Serveurs DNS publics populaires :

- Cloudflare : 1.1.1.1 et 1.0.0.1

- Google Public : 8.8.8.8 et 8.8.4.4

- Quad9 : 9.9.9.9

- OpenDNS : 208.67.222.222 et 208.67.220.220

Critères de sélection :

- Latence : Choisissez des serveurs géographiquement proches

- Fiabilité : Optez pour des fournisseurs avec un SLA élevé

- Sécurité : Privilégiez les serveurs supportant DoH/DoT et le filtrage malware

- Confidentialité : Vérifiez les politiques de logs et de conservation des données

Mise en Cache

La mise en cache DNS améliore considérablement les performances en évitant des requêtes répétées.

TTL (Time To Live) Le TTL détermine la durée de validité d’un enregistrement en cache. Un TTL court assure des données à jour mais génère plus de trafic, tandis qu’un TTL long améliore les performances mais ralentit la propagation des changements.

Stratégies d’optimisation du cache :

- Utilisez des TTL appropriés selon le type d’enregistrement

- Implémentez un cache local avec dnsmasq ou unbound

- Préchargez les enregistrements critiques

- Surveillez les taux de hit cache

Monitoring et Diagnostic

Outils de diagnostic essentiels :

nslookup : Outil de base pour interroger les serveurs DNS

nslookup rotek.fr 1.1.1.1dig : Outil avancé offrant plus d’options et de contrôle

dig @8.8.8.8 rotek.fr ANY +tracehost : Alternative simple à nslookup

host -t MX rotek.frMétriques importantes à surveiller :

- Temps de résolution

- Taux d’erreur des requêtes

- Disponibilité des serveurs autoritaires

- Temps de propagation des changements

DNS et Cloud : Intégration Moderne

Services DNS Cloud

Les fournisseurs cloud offrent des services managés avec des fonctionnalités avancées :

Amazon Route 53 Service d’AWS offrant routage géographique, vérifications de santé et intégration native avec les autres services AWS.

Google Cloud DNS Solution de Google Cloud avec API RESTful, support DNSSEC et intégration Cloud IAM pour la gestion des permissions.

Azure DNS Service de Microsoft Azure proposant une intégration transparente avec l’écosystème Azure et la gestion via Azure Resource Manager.

Cloudflare DNS Service gratuit et premium offrant performance exceptionnelle, sécurité intégrée et analytics détaillées.

Load Balancing DNS

Le DNS peut être utilisé für la répartition de charge entre plusieurs serveurs :

Round Robin DNS Distribution séquentielle des requêtes entre plusieurs adresses IP.

Weighted Round Robin Attribution de poids différents aux serveurs selon leur capacité.

Geographic DNS Redirection des utilisateurs vers le serveur le plus proche géographiquement.

Health Check DNS Retrait automatique des serveurs défaillants de la rotation.

Configuration et Gestion DNS

Configuration d’un Serveur DNS

Installation de BIND9 (Berkeley Internet Name Domain)

bash

sudo apt update

sudo apt install bind9 bind9utils bind9-docStructure des fichiers de configuration :

/etc/bind/named.conf: Configuration principale/etc/bind/db.rotek.fr: Zone file pour le domaine/etc/bind/db.reverse: Zone de résolution inverse

Exemple de zone file :

$TTL 86400

@ IN SOA ns1.rotek.fr. admin.rotek.fr. (

2024010101 ; Serial

3600 ; Refresh

1800 ; Retry

604800 ; Expire

86400 ) ; Minimum TTL

@ IN NS ns1.rotek.fr.

@ IN NS ns2.rotek.fr.

@ IN A 203.0.113.42

www IN A 203.0.113.42

mail IN A 203.0.113.43

@ IN MX 10 mail.rotek.fr.Bonnes Pratiques de Gestion DNS

Redondance et Haute Disponibilité

- Configurez au minimum deux serveurs autoritaires

- Placez les serveurs dans des datacenters différents

- Utilisez des fournisseurs secondaires externes

Gestion des Changements

- Documentez tous les changements d’enregistrements

- Testez les modifications sur un environnement de staging

- Planifiez les changements avec des TTL appropriés

- Surveillez la propagation après les modifications

Sauvegardes et Récupération

- Sauvegardez régulièrement les fichiers de zone

- Testez les procédures de restauration

- Maintenez une documentation à jour des configurations

Tendances et Évolutions du DNS

IPv6 et l’Impact sur le DNS

La transition vers IPv6 modifie l’utilisation du DNS avec l’introduction des enregistrements AAAA et la coexistence avec IPv4.

Défis de la transition :

- Gestion simultanée des enregistrements A et AAAA

- Problèmes de connectivité dual-stack

- Mise à jour des outils de monitoring et diagnostic

DNS Privé et Split-Horizon

Les organisations utilisent de plus en plus des configurations DNS privées pour séparer la résolution interne et externe.

Avantages du DNS privé :

- Sécurité renforcée par isolation du trafic interne

- Performances améliorées pour les ressources locales

- Flexibilité dans la gestion des noms internes

Intelligence Artificielle et DNS

L’IA commence à impacter la gestion avec :

- Détection automatique d’anomalies de trafic

- Optimisation prédictive des TTL

- Classification intelligente des requêtes malveillantes

Dépannage DNS Courant

Problèmes Fréquents et Solutions

Propagation DNS lente

- Vérifiez les TTL configurés

- Contrôlez la configuration des serveurs secondaires

- Utilisez des outils comme whatsmydns.net pour surveiller la propagation

Résolution DNS intermittente

- Testez avec différents serveurs

- Vérifiez la connectivité réseau

- Analysez les logs des serveurs

Problèmes de cache DNS

- Videz le cache local :

ipconfig /flushdns(Windows) ousudo dscacheutil -flushcache(macOS) - Redémarrez le service résolveur

- Vérifiez la configuration du résolveur récursif

Erreurs DNSSEC

- Validez la chaîne de signatures DNSSEC

- Vérifiez la synchronisation des horloges

- Contrôlez la validité des clés cryptographiques

DNS : questions fréquentes

Le DNS (Domain Name System) est le système qui traduit les noms de domaine en adresses IP. Il est essentiel car il permet d’utiliser des noms mémorisables comme google.fr au lieu d’adresses IP numériques comme 142.250.75.110.

Pour accélérer la résolution, vous pouvez changer vos serveurs pour des alternatives plus rapides comme Cloudflare (1.1.1.1) ou Google (8.8.8.8), activer le cache local, et optimiser les TTL de vos enregistrements.

Un serveur récursif effectue la résolution complète pour le client en interrogeant plusieurs serveurs si nécessaire. Un serveur autoritaire détient les enregistrements définitifs pour un domaine spécifique et répond uniquement pour les domaines dont il a l’autorité.

DNSSEC sécurise le DNS en ajoutant des signatures cryptographiques aux enregistrements. Pour l’activer, configurez DNSSEC sur vos serveurs autoritaires, signez vos zones, et publiez les enregistrements DS auprès de votre registrar.

DoH et DoT chiffrent les requêtes pour protéger la confidentialité. DoT utilise le port 853 dédié, tandis que DoH utilise le port 443 standard HTTPS, rendant le trafic indistinguable du web.

La propagation DNS dépend du TTL (Time To Live) des enregistrements. Elle peut prendre de quelques minutes à 48 heures. Pour accélérer le processus, réduisez le TTL avant la modification, puis restaurez-le après propagation.

Utilisez des outils comme nslookup, dig, ou host pour tester la résolution. Vérifiez différents serveur, contrôlez la propagation avec des services en ligne, et analysez les logs pour identifier les erreurs.

Les serveurs publics comme Cloudflare ou Google offrent souvent de meilleures performances et sécurité. Les serveurs privés conviennent si vous avez des exigences spécifiques de sécurité, de filtrage, ou de conformité réglementaire./isolated-segment.html